|

从本节开始,我们将详细介绍2个常用的DNS的命令行诊断工具,分别是linux下的DIG和windows下的NSLOOKUP,我们首先来说DIG工具。

DIG,全称Domain Information Groper。原本是Linux平台上BIND服务器诊断的工具(已上传至附件),现在已经有了windows的版本,这节就是利用此工具在windows环境下来做一些DNS的诊断测试。

首先,需要将DIG安装到系统中,大致分为以下几步:

1、安装DIG程序

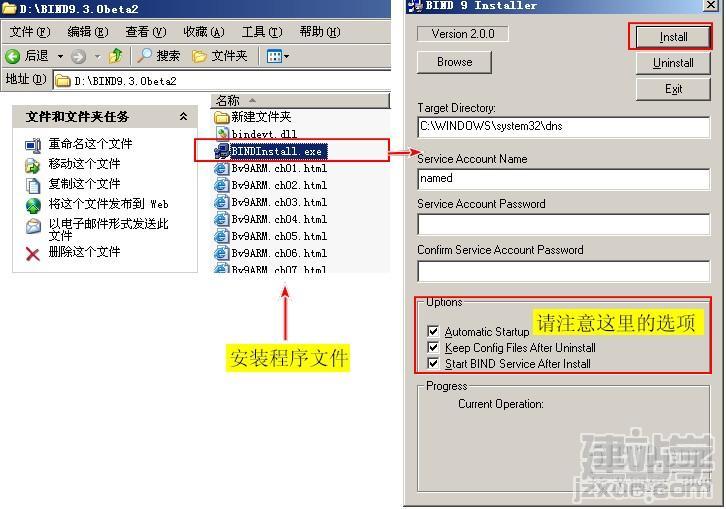

运行安装程序中的BINDInstall.exe,如下图:

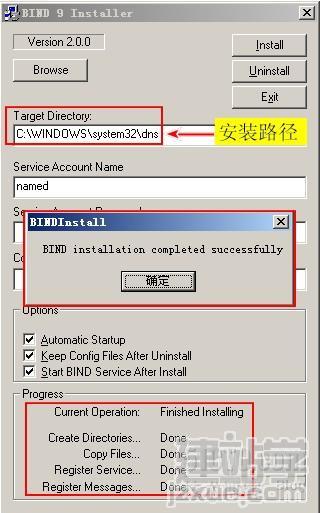

运行完成后,会弹出一个对话框,告诉我们安装已完成。如下图:

程序默认将关键文件安装到C:\WINDOWS\system32\dns下的BIN文件夹下,如下图:

红框的文件就是DIG程序。至此,程序安装完成。

2、设置DIG运行环境

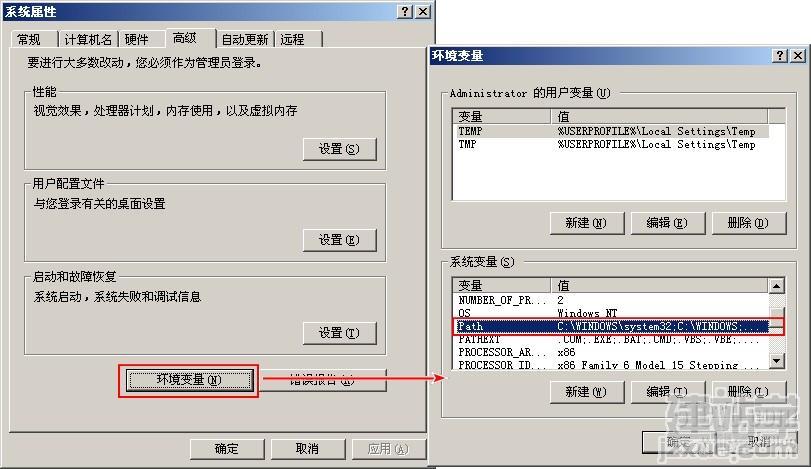

待安装完成后,我们需要将上述安装目录添加到环境变量中,以方便在命令行中直接运行dig命令,而无需使用绝对路径。具体步骤如下:

打开系统属性,并找到高级选项卡。如下图:

我们需要把DIG的路径添加到系统变量中,如下图:

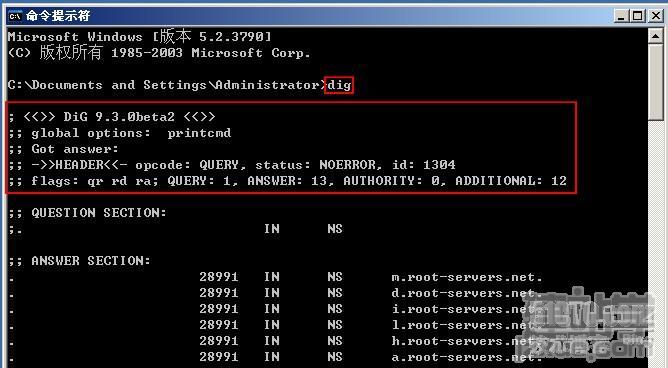

添加完成后,在命令行里测试一下。如下图:

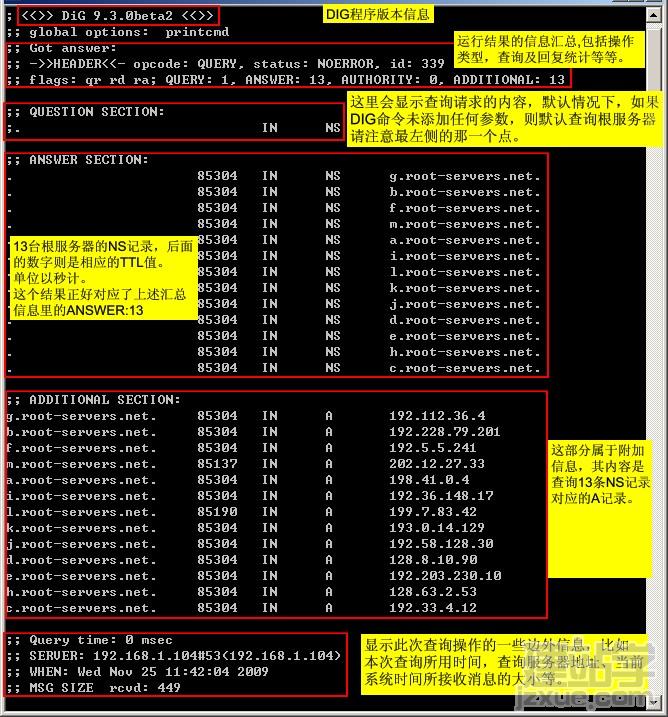

出现上图提示就表明DIG程序安装成功,下面对输出内容做简要介绍,如下图:

当不添加任何参数,直接使用dig命令时,默认会解析根服务器,并附加解析对应的A记录。如果想解析一个域名,则之需要在dig后面添加域名地址即可。

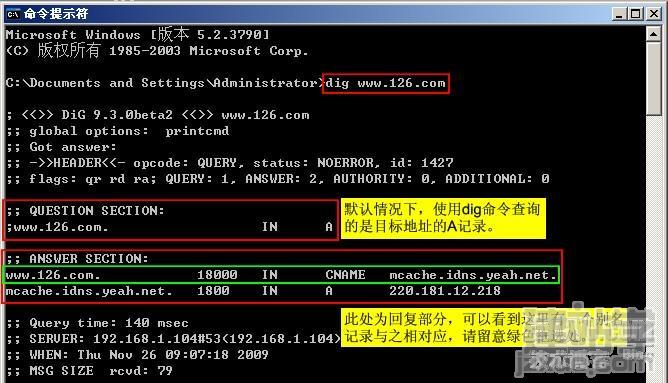

以www.126.com为例,如下图:

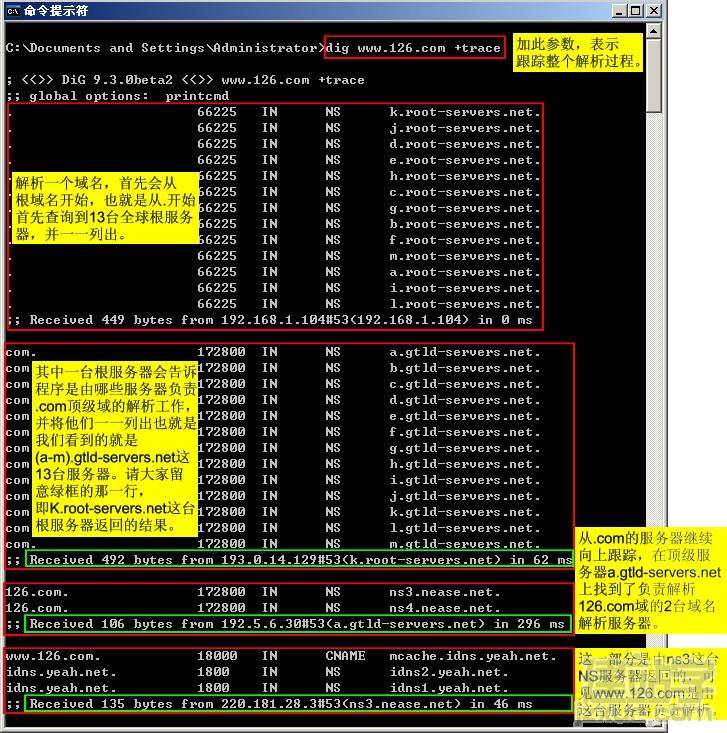

上图是利用dig命令查询www.126.com的A记录,但这样的结果过于简单,并没有体现整个解析过程,此时我们可以借助+trace这个参数,来获得过多的信息。如下图:

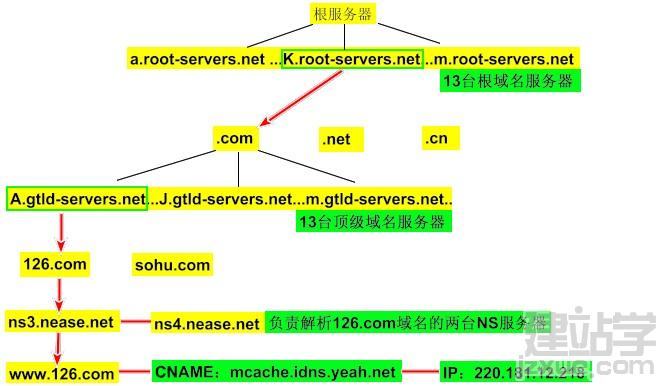

上图是利用dig命令解析www.126.com的A记录的整个过程,我们可以清晰的看到首先是查找根DNS服务器,然后其中的K.root-servers.net根服务器告诉DNS负责.com域名的13台顶级域名服务器,接着由其中的a.gtld-servers.net顶级域名服务器告诉DNS负责126.com的2台NS服务器分别是ns3.nease.net和ns4.nease.net,最后DNS继续查询负责解析www这台主机的NS服务器,结尾一行表明是由NS3这台NS服务器负责解析

www.126.com这个地址的A记录,只是这个A记录做了别名记录,并未直接显示出来而已。

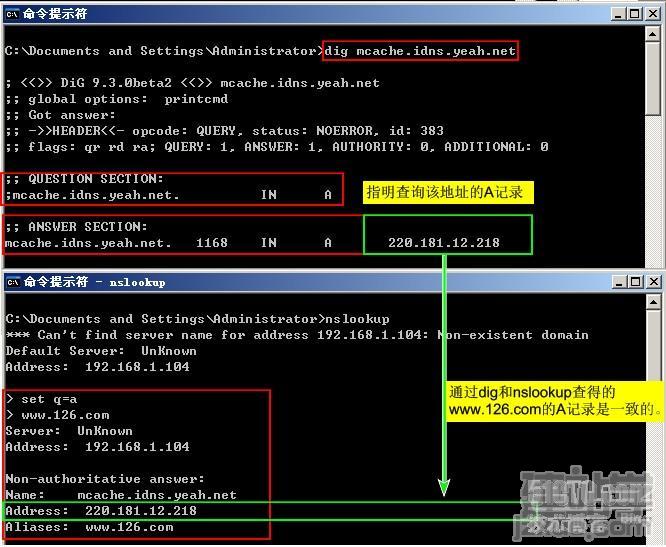

但我们可以继续利用dig命令查这个CNAME记录所对应的A记录。如下图:

上两幅图掩饰了www.126.com地址完整的解析过程。我们可以把这个过程以图表的形式体现出来,也就是整个解析路径,如下图:

从这张图大家应该大致了解整个解析的过程和步骤。

这2个命令仅仅是DIG工具极小的一部分,下面我们将继续介绍

(责任编辑:admin) |